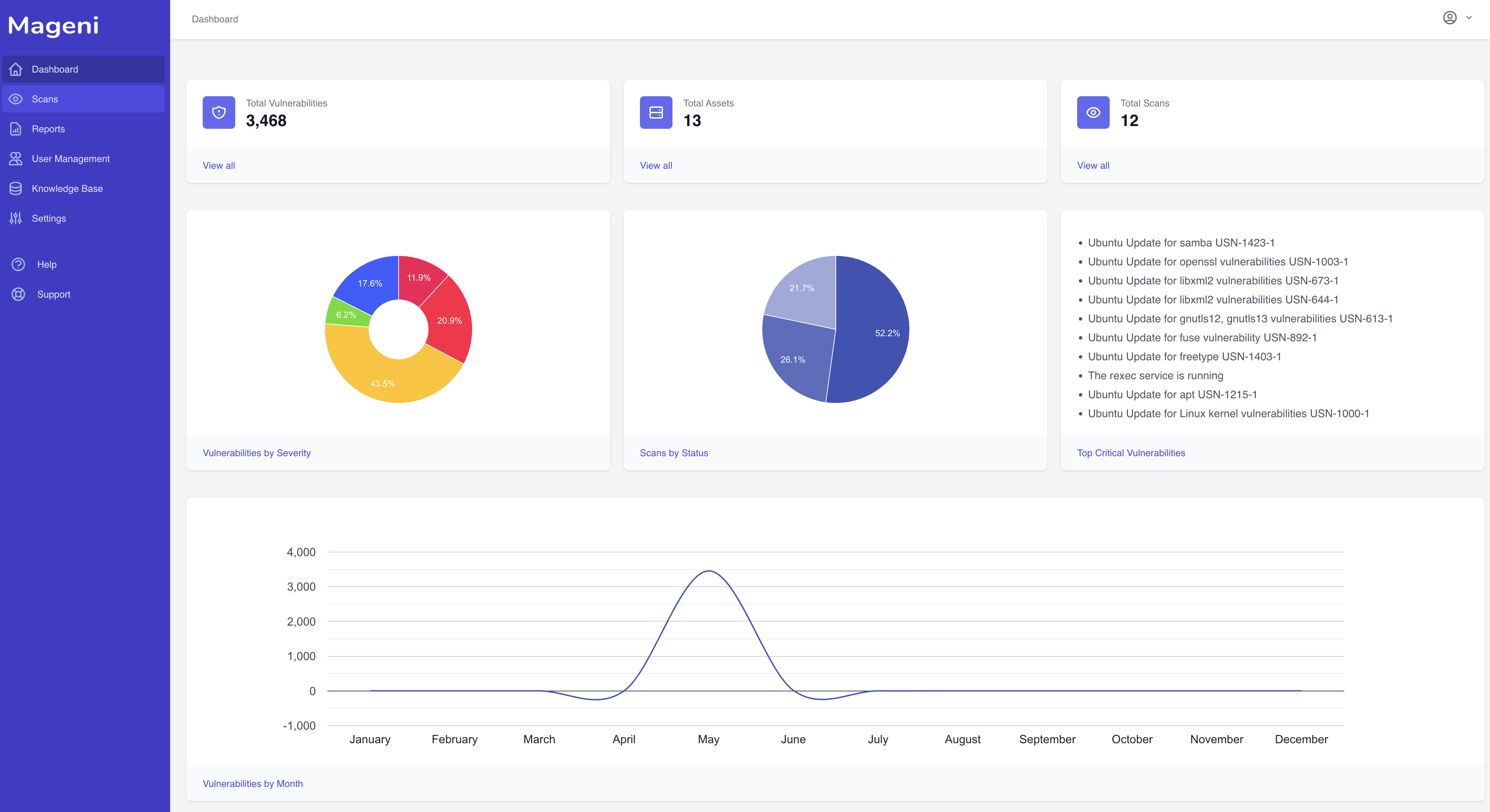

Free and open-source vulnerability scanner

Mageni eases for you the vulnerability scanning, assessment, and management process. It is free and open-source.

Install NowAvailable for macOS, Windows, and Linux

CVE-2008-5700

CVE information

Published

Last Modified

CVSSv2.0 Severity

Impact Analysis

Description

libata in the Linux kernel before 2.6.27.9 does not set minimum timeouts for SG_IO requests, which allows local users to cause a denial of service (Programmed I/O mode on drives) via multiple simultaneous invocations of an unspecified test program..

CVSSv2.0 Score

- Severity

- Low

- Base Score

- 1.9/10

- Exploit Score

- 3.4/10

- Access Vector

- Local

- Access Complexity

- Medium

- Authentication Required

- None

- Impact Score

- 2.9/10

- Confidentiality Impact

- None

- Availability Impact

- Partial

- Integrity Impact

- None

Products Affected

| CPE | Affected | Vulnerable | Excluding | Edit |

|---|---|---|---|---|

| cpe:2.3:o:linux:linux_kernel:2.6.25.4:*:x86_64:*:*:*:*:* |

Yes

|

- | - | |

| cpe:2.3:o:linux:linux_kernel:2.6.25.11:*:x86_64:*:*:*:*:* |

Yes

|

- | - | |

| cpe:2.3:o:linux:linux_kernel:2.6.18:rc3:*:*:*:*:*:* |

Yes

|

- | - | |

| cpe:2.3:o:linux:linux_kernel:2.6.25.9:*:x86_64:*:*:*:*:* |

Yes

|

- | - | |

| cpe:2.3:o:linux:linux_kernel:2.6.22.15:*:*:*:*:*:*:* |

Yes

|

- | - | |

| cpe:2.3:o:linux:linux_kernel:2.6.27.3:*:*:*:*:*:*:* |

Yes

|

- | - | |

| cpe:2.3:o:linux:linux_kernel:2.6.27.1:*:*:*:*:*:*:* |

Yes

|

- | - | |

| cpe:2.3:o:linux:linux_kernel:2.6.24.7:*:*:*:*:*:*:* |

Yes

|

- | - | |

| cpe:2.3:o:linux:linux_kernel:2.6.18:rc2:*:*:*:*:*:* |

Yes

|

- | - | |

| cpe:2.3:o:linux:linux_kernel:2.6.23.13:*:*:*:*:*:*:* |

Yes

|

- | - | |

| cpe:2.3:o:linux:linux_kernel:2.6.24.2:*:*:*:*:*:*:* |

Yes

|

- | - | |

| cpe:2.3:o:linux:linux_kernel:2.4.36.6:*:*:*:*:*:*:* |

Yes

|

- | - | |

| cpe:2.3:o:linux:linux_kernel:2.6.18:rc5:*:*:*:*:*:* |

Yes

|

- | - | |

| cpe:2.3:o:linux:linux_kernel:2.6.26.5:*:*:*:*:*:*:* |

Yes

|

- | - | |

| cpe:2.3:o:linux:linux_kernel:2.6.18:rc4:*:*:*:*:*:* |

Yes

|

- | - | |

| cpe:2.3:o:linux:linux_kernel:2.6.22.21:*:*:*:*:*:*:* |

Yes

|

- | - | |

| cpe:2.3:o:linux:linux_kernel:2.6.25.12:*:x86_64:*:*:*:*:* |

Yes

|

- | - | |

| cpe:2.3:o:linux:linux_kernel:2.6.25.5:*:*:*:*:*:*:* |

Yes

|

- | - | |

| cpe:2.3:o:linux:linux_kernel:2.6.23.8:*:*:*:*:*:*:* |

Yes

|

- | - | |

| cpe:2.3:o:linux:linux_kernel:2.6.25:*:x86_64:*:*:*:*:* |

Yes

|

- | - | |

| cpe:2.3:o:linux:linux_kernel:2.6.22.12:*:*:*:*:*:*:* |

Yes

|

- | - | |

| cpe:2.3:o:linux:linux_kernel:2.6.25.8:*:x86_64:*:*:*:*:* |

Yes

|

- | - | |

| cpe:2.3:o:linux:linux_kernel:2.6.21.6:*:*:*:*:*:*:* |

Yes

|

- | - | |

| cpe:2.3:o:linux:linux_kernel:2.6.26.6:*:*:*:*:*:*:* |

Yes

|

- | - | |

| cpe:2.3:o:linux:linux_kernel:2.4.36.2:*:*:*:*:*:*:* |

Yes

|

- | - | |

| cpe:2.3:o:linux:linux_kernel:2.6.22.1:*:*:*:*:*:*:* |

Yes

|

- | - | |

| cpe:2.3:o:linux:linux_kernel:2.6.23.16:*:*:*:*:*:*:* |

Yes

|

- | - | |

| cpe:2.3:o:linux:linux_kernel:2.6.24.1:*:*:*:*:*:*:* |

Yes

|

- | - | |

| cpe:2.3:o:linux:linux_kernel:2.6.25.6:*:x86_64:*:*:*:*:* |

Yes

|

- | - | |

| cpe:2.3:o:linux:linux_kernel:2.6.22:*:*:*:*:*:*:* |

Yes

|

- | - | |

| cpe:2.3:o:linux:linux_kernel:2.6.26:*:*:*:*:*:*:* |

Yes

|

- | - | |

| cpe:2.3:o:linux:linux_kernel:2.6.26.3:*:*:*:*:*:*:* |

Yes

|

- | - | |

| cpe:2.3:o:linux:linux_kernel:2.6.20.16:*:*:*:*:*:*:* |

Yes

|

- | - | |

| cpe:2.3:o:linux:linux_kernel:2.6.25.9:*:*:*:*:*:*:* |

Yes

|

- | - | |

| cpe:2.3:o:linux:linux_kernel:2.6.27.4:*:*:*:*:*:*:* |

Yes

|

- | - | |

| cpe:2.3:o:linux:linux_kernel:2.6.27:*:*:*:*:*:*:* |

Yes

|

- | - | |

| cpe:2.3:o:linux:linux_kernel:2.6.19.4:*:*:*:*:*:*:* |

Yes

|

- | - | |

| cpe:2.3:o:linux:linux_kernel:2.6.25.13:*:*:*:*:*:*:* |

Yes

|

- | - | |

| cpe:2.3:o:linux:linux_kernel:2.6.20.21:*:*:*:*:*:*:* |

Yes

|

- | - | |

| cpe:2.3:o:linux:linux_kernel:2.6.25.7:*:x86_64:*:*:*:*:* |

Yes

|

- | - | |

| cpe:2.3:o:linux:linux_kernel:2.4.36.1:*:*:*:*:*:*:* |

Yes

|

- | - | |

| cpe:2.3:o:linux:linux_kernel:2.6.25.3:*:*:*:*:*:*:* |

Yes

|

- | - | |

| cpe:2.3:o:linux:linux_kernel:2.6.24:*:*:*:*:*:*:* |

Yes

|

- | - | |

| cpe:2.3:o:linux:linux_kernel:2.6.26.2:*:*:*:*:*:*:* |

Yes

|

- | - | |

| cpe:2.3:o:linux:linux_kernel:2.6.20.17:*:*:*:*:*:*:* |

Yes

|

- | - | |

| cpe:2.3:o:linux:linux_kernel:2.6.21.5:*:*:*:*:*:*:* |

Yes

|

- | - | |

| cpe:2.3:o:linux:linux_kernel:2.6.25.15:*:*:*:*:*:*:* |

Yes

|

- | - | |

| cpe:2.3:o:linux:linux_kernel:2.6.24_rc4:*:*:*:*:*:*:* |

Yes

|

- | - | |

| cpe:2.3:o:linux:linux_kernel:2.6.23.15:*:*:*:*:*:*:* |

Yes

|

- | - | |

| cpe:2.3:o:linux:linux_kernel:2.6.23.10:*:*:*:*:*:*:* |

Yes

|

- | - | |

| cpe:2.3:o:linux:linux_kernel:2.4.36.4:*:*:*:*:*:*:* |

Yes

|

- | - | |

| cpe:2.3:o:linux:linux_kernel:2.6.26.1:*:*:*:*:*:*:* |

Yes

|

- | - | |

| cpe:2.3:o:linux:linux_kernel:2.6.20.20:*:*:*:*:*:*:* |

Yes

|

- | - | |

| cpe:2.3:o:linux:linux_kernel:2.6.22.18:*:*:*:*:*:*:* |

Yes

|

- | - | |

| cpe:2.3:o:linux:linux_kernel:2.6.25.8:*:*:*:*:*:*:* |

Yes

|

- | - | |

| cpe:2.3:o:linux:linux_kernel:2.4.36.3:*:*:*:*:*:*:* |

Yes

|

- | - | |

| cpe:2.3:o:linux:linux_kernel:2.6.22.20:*:*:*:*:*:*:* |

Yes

|

- | - | |

| cpe:2.3:o:linux:linux_kernel:2.6.20.18:*:*:*:*:*:*:* |

Yes

|

- | - | |

| cpe:2.3:o:linux:linux_kernel:2.6.23.9:*:*:*:*:*:*:* |

Yes

|

- | - | |

| cpe:2.3:o:linux:linux_kernel:2.6.25.2:*:x86_64:*:*:*:*:* |

Yes

|

- | - | |

| cpe:2.3:o:linux:linux_kernel:2.6.25.1:*:x86_64:*:*:*:*:* |

Yes

|

- | - | |

| cpe:2.3:o:linux:linux_kernel:2.6.24.4:*:*:*:*:*:*:* |

Yes

|

- | - | |

| cpe:2.3:o:linux:linux_kernel:2.6.25.16:*:*:*:*:*:*:* |

Yes

|

- | - | |

| cpe:2.3:o:linux:linux_kernel:2.6.22.9:*:*:*:*:*:*:* |

Yes

|

- | - | |

| cpe:2.3:o:linux:linux_kernel:2.6.25.17:*:*:*:*:*:*:* |

Yes

|

- | - | |

| cpe:2.3:o:linux:linux_kernel:2.6.22.13:*:*:*:*:*:*:* |

Yes

|

- | - | |

| cpe:2.3:o:linux:linux_kernel:2.6.19.7:*:*:*:*:*:*:* |

Yes

|

- | - | |

| cpe:2.3:o:linux:linux_kernel:2.6.24.5:*:*:*:*:*:*:* |

Yes

|

- | - | |

| cpe:2.3:o:linux:linux_kernel:2.6.24_rc1:*:*:*:*:*:*:* |

Yes

|

- | - | |

| cpe:2.3:o:linux:linux_kernel:2.6.20.19:*:*:*:*:*:*:* |

Yes

|

- | - | |

| cpe:2.3:o:linux:linux_kernel:2.6.22.17:*:*:*:*:*:*:* |

Yes

|

- | - | |

| cpe:2.3:o:linux:linux_kernel:2.6.25.10:*:*:*:*:*:*:* |

Yes

|

- | - | |

| cpe:2.3:o:linux:linux_kernel:2.6.22.11:*:*:*:*:*:*:* |

Yes

|

- | - | |

| cpe:2.3:o:linux:linux_kernel:2.6.23:*:*:*:*:*:*:* |

Yes

|

- | - | |

| cpe:2.3:o:linux:linux_kernel:2.6.22.10:*:*:*:*:*:*:* |

Yes

|

- | - | |

| cpe:2.3:o:linux:linux_kernel:2.6.23.17:*:*:*:*:*:*:* |

Yes

|

- | - | |

| cpe:2.3:o:linux:linux_kernel:2.6.27.5:*:*:*:*:*:*:* |

Yes

|

- | - | |

| cpe:2.3:o:linux:linux_kernel:2.6.25.1:*:*:*:*:*:*:* |

Yes

|

- | - | |

| cpe:2.3:o:linux:linux_kernel:2.6.25.4:*:*:*:*:*:*:* |

Yes

|

- | - | |

| cpe:2.3:o:linux:linux_kernel:2.6.25.3:*:x86_64:*:*:*:*:* |

Yes

|

- | - | |

| cpe:2.3:o:linux:linux_kernel:2.6.21.7:*:*:*:*:*:*:* |

Yes

|

- | - | |

| cpe:2.3:o:linux:linux_kernel:2.6.27.7:*:*:*:*:*:*:* |

Yes

|

- | - | |

| cpe:2.3:o:linux:linux_kernel:2.6.23_rc1:*:*:*:*:*:*:* |

Yes

|

- | - | |

| cpe:2.3:o:linux:linux_kernel:2.6.26.8:*:*:*:*:*:*:* |

Yes

|

- | - | |

| cpe:2.3:o:linux:linux_kernel:2.6.22.22:*:*:*:*:*:*:* |

Yes

|

- | - | |

| cpe:2.3:o:linux:linux_kernel:2.6.18:rc7:*:*:*:*:*:* |

Yes

|

- | - | |

| cpe:2.3:o:linux:linux_kernel:2.6.25.5:*:x86_64:*:*:*:*:* |

Yes

|

- | - | |

| cpe:2.3:o:linux:linux_kernel:2.6.24.6:*:*:*:*:*:*:* |

Yes

|

- | - | |

| cpe:2.3:o:linux:linux_kernel:2.6.22_rc7:*:*:*:*:*:*:* |

Yes

|

- | - | |

| cpe:2.3:o:linux:linux_kernel:2.4.36:*:*:*:*:*:*:* |

Yes

|

- | - | |

| cpe:2.3:o:linux:linux_kernel:2.6.23.12:*:*:*:*:*:*:* |

Yes

|

- | - | |

| cpe:2.3:o:linux:linux_kernel:2.6.24_rc5:*:*:*:*:*:*:* |

Yes

|

- | - | |

| cpe:2.3:o:linux:linux_kernel:2.6.19.6:*:*:*:*:*:*:* |

Yes

|

- | - | |

| cpe:2.3:o:linux:linux_kernel:*:*:*:*:*:*:*:* |

Yes

|

- | - | |

| cpe:2.3:o:linux:linux_kernel:2.6.25.11:*:*:*:*:*:*:* |

Yes

|

- | - | |

| cpe:2.3:o:linux:linux_kernel:2.6.18:rc6:*:*:*:*:*:* |

Yes

|

- | - | |

| cpe:2.3:o:linux:linux_kernel:2.6.22.8:*:*:*:*:*:*:* |

Yes

|

- | - | |

| cpe:2.3:o:linux:linux_kernel:2.6.19.5:*:*:*:*:*:*:* |

Yes

|

- | - | |

| cpe:2.3:o:linux:linux_kernel:2.6.18:*:*:*:*:*:*:* |

Yes

|

- | - | |

| cpe:2.3:o:linux:linux_kernel:2.4.36.5:*:*:*:*:*:*:* |

Yes

|

- | - | |

| cpe:2.3:o:linux:linux_kernel:2.6.27.2:*:*:*:*:*:*:* |

Yes

|

- | - | |

| cpe:2.3:o:linux:linux_kernel:2.6.22.2:*:*:*:*:*:*:* |

Yes

|

- | - | |

| cpe:2.3:o:linux:linux_kernel:2.2.27:*:*:*:*:*:*:* |

Yes

|

- | - | |

| cpe:2.3:o:linux:linux_kernel:2.6.22.19:*:*:*:*:*:*:* |

Yes

|

- | - | |

| cpe:2.3:o:linux:linux_kernel:2.6.24.3:*:*:*:*:*:*:* |

Yes

|

- | - | |

| cpe:2.3:o:linux:linux_kernel:2.6.22_rc1:*:*:*:*:*:*:* |

Yes

|

- | - | |

| cpe:2.3:o:linux:linux_kernel:2.6.25:*:*:*:*:*:*:* |

Yes

|

- | - | |

| cpe:2.3:o:linux:linux_kernel:2.6.25.2:*:*:*:*:*:*:* |

Yes

|

- | - | |

| cpe:2.3:o:linux:linux_kernel:2.6.25.7:*:*:*:*:*:*:* |

Yes

|

- | - | |

| cpe:2.3:o:linux:linux_kernel:2.6.25.14:*:*:*:*:*:*:* |

Yes

|

- | - | |

| cpe:2.3:o:linux:linux_kernel:2.6.26.4:*:*:*:*:*:*:* |

Yes

|

- | - | |

| cpe:2.3:o:linux:linux_kernel:2.6.25.12:*:*:*:*:*:*:* |

Yes

|

- | - | |

| cpe:2.3:o:linux:linux_kernel:2.6.27.6:*:*:*:*:*:*:* |

Yes

|

- | - | |

| cpe:2.3:o:linux:linux_kernel:2.6.26.7:*:*:*:*:*:*:* |

Yes

|

- | - | |

| cpe:2.3:o:linux:linux_kernel:2.6.25.6:*:*:*:*:*:*:* |

Yes

|

- | - | |

| cpe:2.3:o:linux:linux_kernel:2.6.18:rc1:*:*:*:*:*:* |

Yes

|

- | - | |

| cpe:2.3:o:linux:linux_kernel:2.6.23.11:*:*:*:*:*:*:* |

Yes

|

- | - | |

| cpe:2.3:o:linux:linux_kernel:2.6.22.14:*:*:*:*:*:*:* |

Yes

|

- | - | |

| cpe:2.3:o:linux:linux_kernel:2.6.25.10:*:x86_64:*:*:*:*:* |

Yes

|

- | - | |

| cpe:2.3:o:linux:linux_kernel:2.6:*:*:*:*:*:*:* |

Yes

|

- | - |

References

- https://bugzilla.redhat.com/show_bug.cgi?id=474495

- http://www.kernel.org/pub/linux/kernel/v2.6/ChangeLog-2.6.27.9

- http://openwall.com/lists/oss-security/2008/12/09/2

- http://secunia.com/advisories/33756

- http://secunia.com/advisories/33706

- http://www.ubuntu.com/usn/usn-715-1

- http://secunia.com/advisories/33854

- http://www.redhat.com/support/errata/RHSA-2009-0053.html

- http://lists.opensuse.org/opensuse-security-announce/2009-02/msg00003.html

- http://www.redhat.com/support/errata/RHSA-2009-0331.html

- http://secunia.com/advisories/34252

- http://secunia.com/advisories/33758

- http://www.redhat.com/support/errata/RHSA-2009-0326.html

- http://secunia.com/advisories/34762

- http://support.avaya.com/elmodocs2/security/ASA-2009-114.htm

- http://www.debian.org/security/2009/dsa-1787

- http://secunia.com/advisories/34981

- http://www.vupen.com/english/advisories/2009/3316

- http://secunia.com/advisories/37471

- http://www.vmware.com/security/advisories/VMSA-2009-0016.html

- https://exchange.xforce.ibmcloud.com/vulnerabilities/47669

- https://oval.cisecurity.org/repository/search/definition/oval%3Aorg.mitre.oval%3Adef%3A8

- https://oval.cisecurity.org/repository/search/definition/oval%3Aorg.mitre.oval%3Adef%3A1

- https://usn.ubuntu.com/714-1/

- http://www.securityfocus.com/archive/1/507985/100/0/threaded

- http://git.kernel.org/?p=linux/kernel/git/stable/linux-2.6.27.y.git%3Ba=commit%3Bh=f2f1f