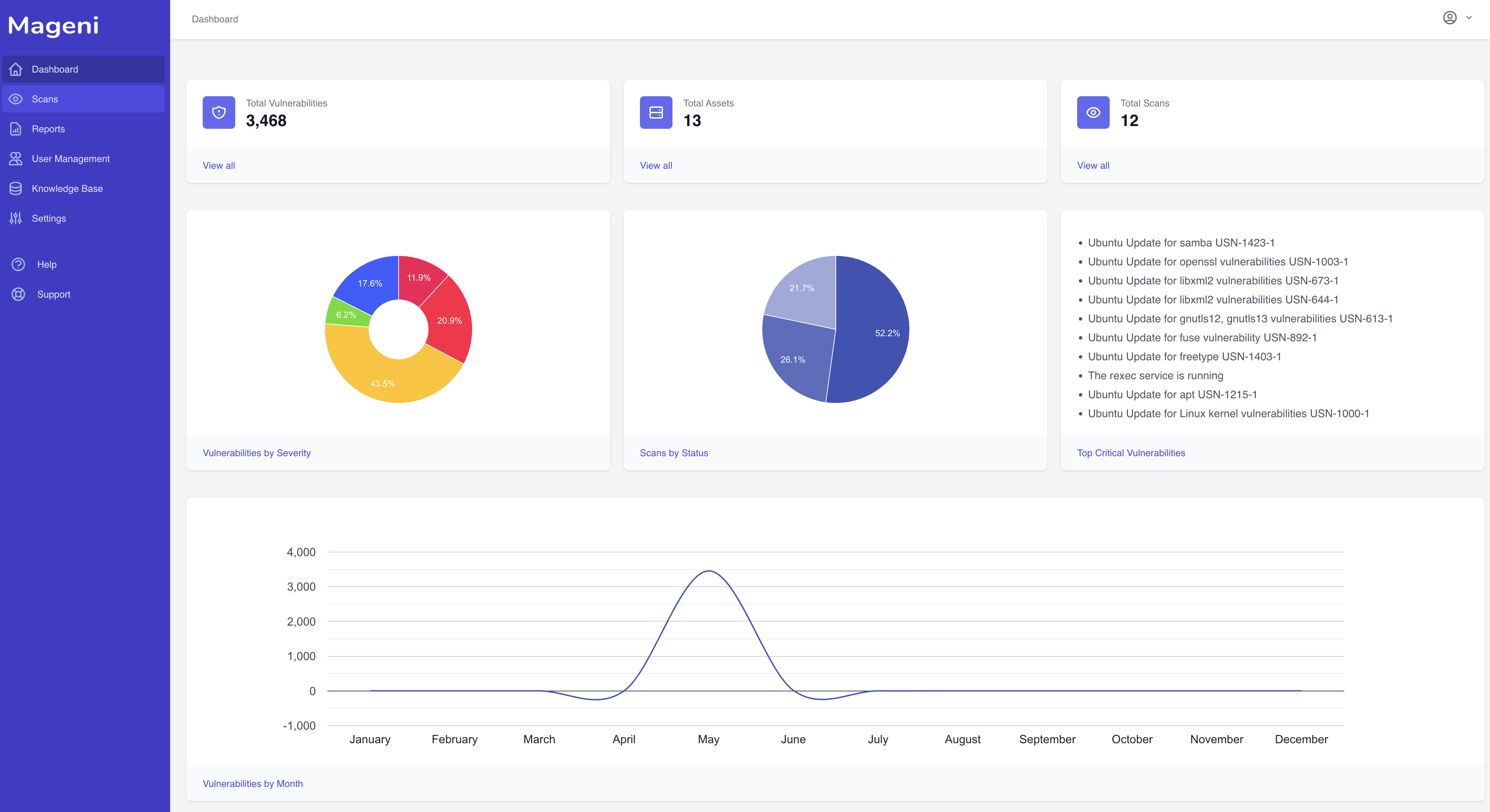

Free and open-source vulnerability scanner

Mageni eases for you the vulnerability scanning, assessment, and management process. It is free and open-source.

Install NowAvailable for macOS, Windows, and Linux

CVE-2019-15989

CVE information

Published

Last Modified

CVSSv2.0 Severity

CVSSv3.1 Severity

Impact Analysis

Description

A vulnerability in the implementation of the Border Gateway Protocol (BGP) functionality in Cisco IOS XR Software could allow an unauthenticated, remote attacker to cause a denial of service (DoS) condition. The vulnerability is due to incorrect processing of a BGP update message that contains a specific BGP attribute. An attacker could exploit this vulnerability by sending BGP update messages that include a specific, malformed attribute to be processed by an affected system. A successful exploit could allow the attacker to cause the BGP process to restart unexpectedly, resulting in a DoS condition. The Cisco implementation of BGP accepts incoming BGP traffic only from explicitly defined peers. To exploit this vulnerability, the malicious BGP update message would need to come from a configured, valid BGP peer or would need to be injected by the attacker into the victim’s BGP network on an existing, valid TCP connection to a BGP peer..

CVSSv2.0 Score

- Severity

- Medium

- Base Score

- 5/10

- Exploit Score

- 10/10

- Access Vector

- Network

- Access Complexity

- Low

- Authentication Required

- None

- Impact Score

- 2.9/10

- Confidentiality Impact

- None

- Availability Impact

- Partial

- Integrity Impact

- None

CVSSv3.1 Score

- Severity

- High

- Base Score

- 8.6/10

- Exploit Score

- 3.9/10

- Access Vector

- Network

- Access Complexity

- Low

- Privileges Required

- None

- Impact Score

- 4/10

- Confidentiality Impact

- None

- Availability Impact

- High

- Integrity Impact

- None

- Scope

- Changed

- User Interaction

- None

Products Affected

| CPE | Affected | Vulnerable | Excluding | Edit |

|---|---|---|---|---|

| cpe:2.3:o:cisco:ios_xr:6.6.1:*:*:*:*:*:*:* |

Yes

|

- | ||

| cpe:2.3:h:cisco:asr_9000v:-:*:*:*:*:*:x64:* |

No

|

- | ||

| cpe:2.3:h:cisco:asr_9001:-:*:*:*:*:*:x64:* |

No

|

- | ||

| cpe:2.3:h:cisco:asr_9006:-:*:*:*:*:*:x64:* |

No

|

- | ||

| cpe:2.3:h:cisco:asr_9010:-:*:*:*:*:*:x64:* |

No

|

- | ||

| cpe:2.3:h:cisco:asr_9901:-:*:*:*:*:*:x64:* |

No

|

- | ||

| cpe:2.3:h:cisco:asr_9904:-:*:*:*:*:*:x64:* |

No

|

- | ||

| cpe:2.3:h:cisco:asr_9906:-:*:*:*:*:*:x64:* |

No

|

- | ||

| cpe:2.3:h:cisco:asr_9910:-:*:*:*:*:*:x64:* |

No

|

- | ||

| cpe:2.3:h:cisco:asr_9912:-:*:*:*:*:*:x64:* |

No

|

- | ||

| cpe:2.3:h:cisco:asr_9922:-:*:*:*:*:*:x64:* |

No

|

- | ||

| cpe:2.3:h:cisco:ncs_540:-:*:*:*:*:*:*:* |

No

|

- | ||

| cpe:2.3:h:cisco:ncs_5501:-:*:*:*:*:*:*:* |

No

|

- | ||

| cpe:2.3:h:cisco:ncs_5501-se:-:*:*:*:*:*:*:* |

No

|

- | ||

| cpe:2.3:h:cisco:ncs_5502:-:*:*:*:*:*:*:* |

No

|

- | ||

| cpe:2.3:h:cisco:ncs_5502-se:-:*:*:*:*:*:*:* |

No

|

- | ||

| cpe:2.3:h:cisco:ncs_5508:-:*:*:*:*:*:*:* |

No

|

- | ||

| cpe:2.3:h:cisco:ncs_5516:-:*:*:*:*:*:*:* |

No

|

- | ||

| cpe:2.3:h:cisco:ncs_6000:-:*:*:*:*:*:*:* |

No

|

- | ||

| cpe:2.3:o:cisco:ios_xr:6.6.2:*:*:*:*:*:*:* |

Yes

|

- | ||

| cpe:2.3:h:cisco:asr_9000v:-:*:*:*:*:*:*:* |

No

|

- | ||

| cpe:2.3:h:cisco:asr_9000v:-:*:*:*:*:*:x64:* |

No

|

- | ||

| cpe:2.3:h:cisco:asr_9001:-:*:*:*:*:*:x64:* |

No

|

- | ||

| cpe:2.3:h:cisco:asr_9001:-:*:*:*:*:*:*:* |

No

|

- | ||

| cpe:2.3:h:cisco:asr_9006:-:*:*:*:*:*:*:* |

No

|

- | ||

| cpe:2.3:h:cisco:asr_9006:-:*:*:*:*:*:x64:* |

No

|

- | ||

| cpe:2.3:h:cisco:asr_9010:-:*:*:*:*:*:x64:* |

No

|

- | ||

| cpe:2.3:h:cisco:asr_9010:-:*:*:*:*:*:*:* |

No

|

- | ||

| cpe:2.3:h:cisco:asr_9901:-:*:*:*:*:*:*:* |

No

|

- | ||

| cpe:2.3:h:cisco:asr_9901:-:*:*:*:*:*:x64:* |

No

|

- | ||

| cpe:2.3:h:cisco:asr_9904:-:*:*:*:*:*:x64:* |

No

|

- | ||

| cpe:2.3:h:cisco:asr_9904:-:*:*:*:*:*:*:* |

No

|

- | ||

| cpe:2.3:h:cisco:asr_9906:-:*:*:*:*:*:*:* |

No

|

- | ||

| cpe:2.3:h:cisco:asr_9906:-:*:*:*:*:*:x64:* |

No

|

- | ||

| cpe:2.3:h:cisco:asr_9910:-:*:*:*:*:*:x64:* |

No

|

- | ||

| cpe:2.3:h:cisco:asr_9910:-:*:*:*:*:*:*:* |

No

|

- | ||

| cpe:2.3:h:cisco:asr_9912:-:*:*:*:*:*:*:* |

No

|

- | ||

| cpe:2.3:h:cisco:asr_9912:-:*:*:*:*:*:x64:* |

No

|

- | ||

| cpe:2.3:h:cisco:asr_9922:-:*:*:*:*:*:x64:* |

No

|

- | ||

| cpe:2.3:h:cisco:asr_9922:-:*:*:*:*:*:*:* |

No

|

- | ||

| cpe:2.3:h:cisco:crs:-:*:*:*:*:*:*:* |

No

|

- | ||

| cpe:2.3:h:cisco:ncs_5501:-:*:*:*:*:*:*:* |

No

|

- | ||

| cpe:2.3:h:cisco:ncs_5501-se:-:*:*:*:*:*:*:* |

No

|

- | ||

| cpe:2.3:h:cisco:ncs_5502:-:*:*:*:*:*:*:* |

No

|

- | ||

| cpe:2.3:h:cisco:ncs_5502-se:-:*:*:*:*:*:*:* |

No

|

- | ||

| cpe:2.3:h:cisco:ncs_5508:-:*:*:*:*:*:*:* |

No

|

- | ||

| cpe:2.3:h:cisco:ncs_5516:-:*:*:*:*:*:*:* |

No

|

- | ||

| cpe:2.3:h:cisco:xrv_9000:-:*:*:*:*:*:*:* |

No

|

- | ||

| cpe:2.3:o:cisco:ios_xr:6.6.25:*:*:*:*:*:*:* |

Yes

|

- | ||

| cpe:2.3:h:cisco:ncs_540:-:*:*:*:*:*:*:* |

No

|

- | ||

| cpe:2.3:h:cisco:ncs_540l:-:*:*:*:*:*:*:* |

No

|

- | ||

| cpe:2.3:h:cisco:ncs_5501:-:*:*:*:*:*:*:* |

No

|

- | ||

| cpe:2.3:h:cisco:ncs_5501-se:-:*:*:*:*:*:*:* |

No

|

- | ||

| cpe:2.3:h:cisco:ncs_5502:-:*:*:*:*:*:*:* |

No

|

- | ||

| cpe:2.3:h:cisco:ncs_5502-se:-:*:*:*:*:*:*:* |

No

|

- | ||

| cpe:2.3:h:cisco:ncs_5508:-:*:*:*:*:*:*:* |

No

|

- | ||

| cpe:2.3:h:cisco:ncs_5516:-:*:*:*:*:*:*:* |

No

|

- | ||

| cpe:2.3:h:cisco:ncs_560:-:*:*:*:*:*:*:* |

No

|

- | ||

| cpe:2.3:h:cisco:ncs_6000:-:*:*:*:*:*:*:* |

No

|

- | ||

| cpe:2.3:o:cisco:ios_xr:7.0.1:*:*:*:*:*:*:* |

Yes

|

- | ||

| cpe:2.3:h:cisco:asr_9000v:-:*:*:*:*:*:x64:* |

No

|

- | ||

| cpe:2.3:h:cisco:asr_9001:-:*:*:*:*:*:x64:* |

No

|

- | ||

| cpe:2.3:h:cisco:asr_9006:-:*:*:*:*:*:x64:* |

No

|

- | ||

| cpe:2.3:h:cisco:asr_9010:-:*:*:*:*:*:x64:* |

No

|

- | ||

| cpe:2.3:h:cisco:asr_9901:-:*:*:*:*:*:x64:* |

No

|

- | ||

| cpe:2.3:h:cisco:asr_9904:-:*:*:*:*:*:x64:* |

No

|

- | ||

| cpe:2.3:h:cisco:asr_9906:-:*:*:*:*:*:x64:* |

No

|

- | ||

| cpe:2.3:h:cisco:asr_9910:-:*:*:*:*:*:x64:* |

No

|

- | ||

| cpe:2.3:h:cisco:asr_9912:-:*:*:*:*:*:x64:* |

No

|

- | ||

| cpe:2.3:h:cisco:asr_9922:-:*:*:*:*:*:x64:* |

No

|

- | ||

| cpe:2.3:h:cisco:ncs_1001:-:*:*:*:*:*:*:* |

No

|

- | ||

| cpe:2.3:h:cisco:ncs_1002:-:*:*:*:*:*:*:* |

No

|

- | ||

| cpe:2.3:h:cisco:ncs_1004:-:*:*:*:*:*:*:* |

No

|

- | ||

| cpe:2.3:h:cisco:ncs_5001:-:*:*:*:*:*:*:* |

No

|

- | ||

| cpe:2.3:h:cisco:ncs_5002:-:*:*:*:*:*:*:* |

No

|

- | ||

| cpe:2.3:h:cisco:ncs_540:-:*:*:*:*:*:*:* |

No

|

- | ||

| cpe:2.3:h:cisco:ncs_540l:-:*:*:*:*:*:*:* |

No

|

- | ||

| cpe:2.3:h:cisco:ncs_5501:-:*:*:*:*:*:*:* |

No

|

- | ||

| cpe:2.3:h:cisco:ncs_5501-se:-:*:*:*:*:*:*:* |

No

|

- | ||

| cpe:2.3:h:cisco:ncs_5502:-:*:*:*:*:*:*:* |

No

|

- | ||

| cpe:2.3:h:cisco:ncs_5502-se:-:*:*:*:*:*:*:* |

No

|

- | ||

| cpe:2.3:h:cisco:ncs_5508:-:*:*:*:*:*:*:* |

No

|

- | ||

| cpe:2.3:h:cisco:ncs_5516:-:*:*:*:*:*:*:* |

No

|

- | ||

| cpe:2.3:h:cisco:ncs_560:-:*:*:*:*:*:*:* |

No

|

- | ||

| cpe:2.3:h:cisco:ncs_6000:-:*:*:*:*:*:*:* |

No

|

- | ||

| cpe:2.3:h:cisco:xrv_9000:-:*:*:*:*:*:*:* |

No

|

- |