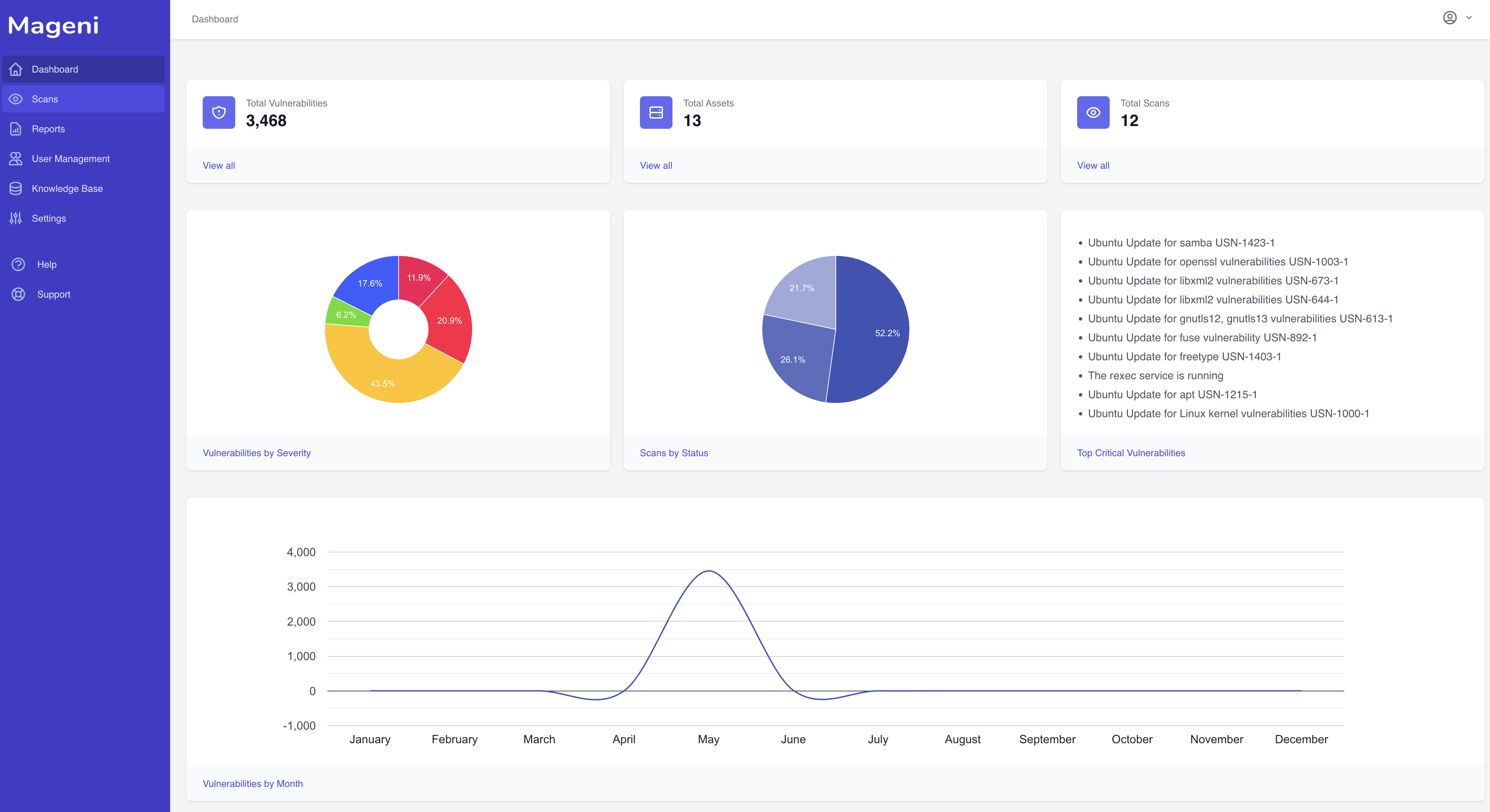

Free and open-source vulnerability scanner

Mageni eases for you the vulnerability scanning, assessment, and management process. It is free and open-source.

Install NowAvailable for macOS, Windows, and Linux

CVE-2006-0457

CVE information

Published

Last Modified

CVSSv2.0 Severity

Impact Analysis

Description

Race condition in the (1) add_key, (2) request_key, and (3) keyctl functions in Linux kernel 2.6.x allows local users to cause a denial of service (crash) or read sensitive kernel memory by modifying the length of a string argument between the time that the kernel calculates the length and when it copies the data into kernel memory..

CVSSv2.0 Score

- Severity

- High

- Base Score

- 7.1/10

- Exploit Score

- 4.9/10

- Access Vector

- Network

- Access Complexity

- High

- Authentication Required

- None

- Impact Score

- 9.2/10

- Confidentiality Impact

- Complete

- Availability Impact

- Complete

- Integrity Impact

- None

Products Affected

| CPE | Affected | Vulnerable | Excluding | Edit |

|---|---|---|---|---|

| cpe:2.3:o:linux:linux_kernel:2.6.11:rc3:*:*:*:*:*:* |

Yes

|

- | - | |

| cpe:2.3:o:linux:linux_kernel:2.6.11:*:*:*:*:*:*:* |

Yes

|

- | - | |

| cpe:2.3:o:linux:linux_kernel:2.6.12:rc1:*:*:*:*:*:* |

Yes

|

- | - | |

| cpe:2.3:o:linux:linux_kernel:2.6.12:rc4:*:*:*:*:*:* |

Yes

|

- | - | |

| cpe:2.3:o:linux:linux_kernel:2.6.14:rc2:*:*:*:*:*:* |

Yes

|

- | - | |

| cpe:2.3:o:linux:linux_kernel:2.6.11.2:*:*:*:*:*:*:* |

Yes

|

- | - | |

| cpe:2.3:o:linux:linux_kernel:2.6.5:*:*:*:*:*:*:* |

Yes

|

- | - | |

| cpe:2.3:o:linux:linux_kernel:2.6.15.3:*:*:*:*:*:*:* |

Yes

|

- | - | |

| cpe:2.3:o:linux:linux_kernel:2.6.11.10:*:*:*:*:*:*:* |

Yes

|

- | - | |

| cpe:2.3:o:linux:linux_kernel:2.6.1:*:*:*:*:*:*:* |

Yes

|

- | - | |

| cpe:2.3:o:linux:linux_kernel:2.6.13:*:*:*:*:*:*:* |

Yes

|

- | - | |

| cpe:2.3:o:linux:linux_kernel:2.6.15:rc4:*:*:*:*:*:* |

Yes

|

- | - | |

| cpe:2.3:o:linux:linux_kernel:2.6.13.3:*:*:*:*:*:*:* |

Yes

|

- | - | |

| cpe:2.3:o:linux:linux_kernel:2.6.11.8:*:*:*:*:*:*:* |

Yes

|

- | - | |

| cpe:2.3:o:linux:linux_kernel:2.6.11_rc1_bk6:*:*:*:*:*:*:* |

Yes

|

- | - | |

| cpe:2.3:o:linux:linux_kernel:2.6.14.4:*:*:*:*:*:*:* |

Yes

|

- | - | |

| cpe:2.3:o:linux:linux_kernel:2.6.14:*:*:*:*:*:*:* |

Yes

|

- | - | |

| cpe:2.3:o:linux:linux_kernel:2.6.10:*:*:*:*:*:*:* |

Yes

|

- | - | |

| cpe:2.3:o:linux:linux_kernel:2.6.13:rc1:*:*:*:*:*:* |

Yes

|

- | - | |

| cpe:2.3:o:linux:linux_kernel:2.6.14.3:*:*:*:*:*:*:* |

Yes

|

- | - | |

| cpe:2.3:o:linux:linux_kernel:2.6.13:rc6:*:*:*:*:*:* |

Yes

|

- | - | |

| cpe:2.3:o:linux:linux_kernel:2.6.11.6:*:*:*:*:*:*:* |

Yes

|

- | - | |

| cpe:2.3:o:linux:linux_kernel:2.6.11.11:*:*:*:*:*:*:* |

Yes

|

- | - | |

| cpe:2.3:o:linux:linux_kernel:2.6.0:test5:*:*:*:*:*:* |

Yes

|

- | - | |

| cpe:2.3:o:linux:linux_kernel:2.6.3:*:*:*:*:*:*:* |

Yes

|

- | - | |

| cpe:2.3:o:linux:linux_kernel:2.6.13:rc7:*:*:*:*:*:* |

Yes

|

- | - | |

| cpe:2.3:o:linux:linux_kernel:2.6.0:test2:*:*:*:*:*:* |

Yes

|

- | - | |

| cpe:2.3:o:linux:linux_kernel:2.6.4:*:*:*:*:*:*:* |

Yes

|

- | - | |

| cpe:2.3:o:linux:linux_kernel:2.6.15.1:*:*:*:*:*:*:* |

Yes

|

- | - | |

| cpe:2.3:o:linux:linux_kernel:2.6.11.5:*:*:*:*:*:*:* |

Yes

|

- | - | |

| cpe:2.3:o:linux:linux_kernel:2.6.7:rc1:*:*:*:*:*:* |

Yes

|

- | - | |

| cpe:2.3:o:linux:linux_kernel:2.6.15:rc5:*:*:*:*:*:* |

Yes

|

- | - | |

| cpe:2.3:o:linux:linux_kernel:2.6.13.2:*:*:*:*:*:*:* |

Yes

|

- | - | |

| cpe:2.3:o:linux:linux_kernel:2.6.12:rc5:*:*:*:*:*:* |

Yes

|

- | - | |

| cpe:2.3:o:linux:linux_kernel:2.6.8:rc1:*:*:*:*:*:* |

Yes

|

- | - | |

| cpe:2.3:o:linux:linux_kernel:2.6.0:test11:*:*:*:*:*:* |

Yes

|

- | - | |

| cpe:2.3:o:linux:linux_kernel:2.6.14:rc3:*:*:*:*:*:* |

Yes

|

- | - | |

| cpe:2.3:o:linux:linux_kernel:2.6.8.1.5:*:*:*:*:*:*:* |

Yes

|

- | - | |

| cpe:2.3:o:linux:linux_kernel:2.6.1:rc2:*:*:*:*:*:* |

Yes

|

- | - | |

| cpe:2.3:o:linux:linux_kernel:2.6.11:rc4:*:*:*:*:*:* |

Yes

|

- | - | |

| cpe:2.3:o:linux:linux_kernel:2.6.15:rc3:*:*:*:*:*:* |

Yes

|

- | - | |

| cpe:2.3:o:linux:linux_kernel:2.6.8:*:*:*:*:*:*:* |

Yes

|

- | - | |

| cpe:2.3:o:linux:linux_kernel:2.6.14.1:*:*:*:*:*:*:* |

Yes

|

- | - | |

| cpe:2.3:o:linux:linux_kernel:2.6.0:test1:*:*:*:*:*:* |

Yes

|

- | - | |

| cpe:2.3:o:linux:linux_kernel:2.6.12.5:*:*:*:*:*:*:* |

Yes

|

- | - | |

| cpe:2.3:o:linux:linux_kernel:2.6.0:test6:*:*:*:*:*:* |

Yes

|

- | - | |

| cpe:2.3:o:linux:linux_kernel:2.6.12.1:*:*:*:*:*:*:* |

Yes

|

- | - | |

| cpe:2.3:o:linux:linux_kernel:2.6.11.9:*:*:*:*:*:*:* |

Yes

|

- | - | |

| cpe:2.3:o:linux:linux_kernel:2.6.10:rc2:*:*:*:*:*:* |

Yes

|

- | - | |

| cpe:2.3:o:linux:linux_kernel:2.6.0:test4:*:*:*:*:*:* |

Yes

|

- | - | |

| cpe:2.3:o:linux:linux_kernel:2.6.0:*:*:*:*:*:*:* |

Yes

|

- | - | |

| cpe:2.3:o:linux:linux_kernel:2.6.13.4:*:*:*:*:*:*:* |

Yes

|

- | - | |

| cpe:2.3:o:linux:linux_kernel:2.6.12.2:*:*:*:*:*:*:* |

Yes

|

- | - | |

| cpe:2.3:o:linux:linux_kernel:2.6.11:rc1:*:*:*:*:*:* |

Yes

|

- | - | |

| cpe:2.3:o:linux:linux_kernel:2.6.14:rc1:*:*:*:*:*:* |

Yes

|

- | - | |

| cpe:2.3:o:linux:linux_kernel:2.6.0:test10:*:*:*:*:*:* |

Yes

|

- | - | |

| cpe:2.3:o:linux:linux_kernel:2.6.15.2:*:*:*:*:*:*:* |

Yes

|

- | - | |

| cpe:2.3:o:linux:linux_kernel:2.6.0:test9:*:*:*:*:*:* |

Yes

|

- | - | |

| cpe:2.3:o:linux:linux_kernel:2.6.12.4:*:*:*:*:*:*:* |

Yes

|

- | - | |

| cpe:2.3:o:linux:linux_kernel:2.6.11.3:*:*:*:*:*:*:* |

Yes

|

- | - | |

| cpe:2.3:o:linux:linux_kernel:2.6.12.3:*:*:*:*:*:*:* |

Yes

|

- | - | |

| cpe:2.3:o:linux:linux_kernel:2.6.13:rc4:*:*:*:*:*:* |

Yes

|

- | - | |

| cpe:2.3:o:linux:linux_kernel:2.6.7:*:*:*:*:*:*:* |

Yes

|

- | - | |

| cpe:2.3:o:linux:linux_kernel:2.6.11:rc2:*:*:*:*:*:* |

Yes

|

- | - | |

| cpe:2.3:o:linux:linux_kernel:2.6.15.4:*:*:*:*:*:*:* |

Yes

|

- | - | |

| cpe:2.3:o:linux:linux_kernel:2.6.1:rc1:*:*:*:*:*:* |

Yes

|

- | - | |

| cpe:2.3:o:linux:linux_kernel:2.6.6:rc1:*:*:*:*:*:* |

Yes

|

- | - | |

| cpe:2.3:o:linux:linux_kernel:2.6.9:2.6.20:*:*:*:*:*:* |

Yes

|

- | - | |

| cpe:2.3:o:linux:linux_kernel:2.6.12.6:*:*:*:*:*:*:* |

Yes

|

- | - | |

| cpe:2.3:o:linux:linux_kernel:2.6.11.7:*:*:*:*:*:*:* |

Yes

|

- | - | |

| cpe:2.3:o:linux:linux_kernel:2.6.15:*:*:*:*:*:*:* |

Yes

|

- | - | |

| cpe:2.3:o:linux:linux_kernel:2.6.15:rc6:*:*:*:*:*:* |

Yes

|

- | - | |

| cpe:2.3:o:linux:linux_kernel:2.6.15:rc1:*:*:*:*:*:* |

Yes

|

- | - | |

| cpe:2.3:o:linux:linux_kernel:2.6.14.2:*:*:*:*:*:*:* |

Yes

|

- | - | |

| cpe:2.3:o:linux:linux_kernel:2.6.14:rc4:*:*:*:*:*:* |

Yes

|

- | - | |

| cpe:2.3:o:linux:linux_kernel:2.6.0:test7:*:*:*:*:*:* |

Yes

|

- | - | |

| cpe:2.3:o:linux:linux_kernel:2.6.15:rc7:*:*:*:*:*:* |

Yes

|

- | - | |

| cpe:2.3:o:linux:linux_kernel:2.6.8.1:*:*:*:*:*:*:* |

Yes

|

- | - | |

| cpe:2.3:o:linux:linux_kernel:2.6.8:rc2:*:*:*:*:*:* |

Yes

|

- | - | |

| cpe:2.3:o:linux:linux_kernel:2.6.8:rc3:*:*:*:*:*:* |

Yes

|

- | - | |

| cpe:2.3:o:linux:linux_kernel:2.6.11.4:*:*:*:*:*:*:* |

Yes

|

- | - | |

| cpe:2.3:o:linux:linux_kernel:2.6.11.12:*:*:*:*:*:*:* |

Yes

|

- | - | |

| cpe:2.3:o:linux:linux_kernel:2.6.15.5:*:*:*:*:*:*:* |

Yes

|

- | - | |

| cpe:2.3:o:linux:linux_kernel:2.6.0:test8:*:*:*:*:*:* |

Yes

|

- | - | |

| cpe:2.3:o:linux:linux_kernel:2.6.11.1:*:*:*:*:*:*:* |

Yes

|

- | - | |

| cpe:2.3:o:linux:linux_kernel:2.6.13.1:*:*:*:*:*:*:* |

Yes

|

- | - | |

| cpe:2.3:o:linux:linux_kernel:2.6.6:*:*:*:*:*:*:* |

Yes

|

- | - | |

| cpe:2.3:o:linux:linux_kernel:2.6.0:test3:*:*:*:*:*:* |

Yes

|

- | - | |

| cpe:2.3:o:linux:linux_kernel:2.6.12:*:*:*:*:*:*:* |

Yes

|

- | - |

References

- http://www.securityfocus.com/bid/17084

- http://secunia.com/advisories/19220

- http://www.osvdb.org/23894

- http://www.novell.com/linux/security/advisories/2006-05-31.html

- http://www.redhat.com/support/errata/RHSA-2006-0575.html

- http://secunia.com/advisories/21465

- http://secunia.com/advisories/20398

- http://support.avaya.com/elmodocs2/security/ASA-2006-200.htm

- http://secunia.com/advisories/22417

- http://www.mandriva.com/security/advisories?name=MDKSA-2006:059

- https://exchange.xforce.ibmcloud.com/vulnerabilities/25354

- https://oval.cisecurity.org/repository/search/definition/oval%3Aorg.mitre.oval%3Adef%3A9

- https://usn.ubuntu.com/263-1/